Nama : Miranti Rahmanisa

Kelas : 4KA39

NPM : 18111083

Rabu, 24 Juni 2015

1.Jelaskan dengan lengkap beserta bagan tentang aplikasi keamanan dan keselamatan

A.) SOS

SOS adalah nama untuk tanda bahaya kode Morse internasional. (• • • - - - • • •). Tanda ini pertama kali digunakan oleh pemerintah Jerman pada 1 April 1905, dan menjadi standar di seluruh dunia sejak 3 November 1906. Dalam kode Morse, tiga titik adalah kode untuk huruf S dan tiga garis adalah huruf O. Dalam penggunaannya, SOS sering dihubungkan dengan singkatan kata "Save Our Ship," "Save Our Souls," "Survivors On Ship," "Save Our Sailors" "Stop Other Signals", dan "Send OutSailors".

Cara Kerja Tracking Automatis Navigasi

Cara kerja umumnya adalah mencari letak posisinya dengan memanfaatkan sinyal GPS dari satelit GPS. Setelah itu posisi tersebut diterjemahkan dalam bentuk informasi data lalu dikirimkan via sms atau webtracking dengan bantuan sinyal GPRS. Informasi data tersebut berupa link Google maps yang kemudian bisa dibuka dengan browser.

SOS adalah nama untuk tanda bahaya kode Morse internasional. (• • • - - - • • •). Tanda ini pertama kali digunakan oleh pemerintah Jerman pada 1 April 1905, dan menjadi standar di seluruh dunia sejak 3 November 1906. Dalam kode Morse, tiga titik adalah kode untuk huruf S dan tiga garis adalah huruf O. Dalam penggunaannya, SOS sering dihubungkan dengan singkatan kata "Save Our Ship," "Save Our Souls," "Survivors On Ship," "Save Our Sailors" "Stop Other Signals", dan "Send OutSailors".

B.) Kontrol Jarak Jauh

Kontrol jarak jauh adalah sebuah alat elektronik yang digunakan untuk mengoperasikan sebuah mesin dari jarak jauh.

C.) Tracking Automatic Navigasi

Tracking Automatis Navigasi adalah suatu perangkat yang dipasang pada kendaraan atau suatu benda dan berfungsi untuk menyediakan informasi dari suatu posisi kendaraan atau benda tersebut. Alat tersebut bisa diketahui posisinya dengan bantuan satelit GPS dan GSM sehingga ditemukan titik koordinat dari posisi GPS Tracker. Selanjutnnya titik koordinat tersebut dikirimkan melalui jaringan GSM atau GPRS kepada pemiliknya via sms atau platfom webtracking. Dengan begitu pengguna GPS Tracker dapat mendeteksi secara real time lokasi dimana kendaraan atau benda yang dipasangi GPS tracker tadi.Cara Kerja Tracking Automatis Navigasi

Cara kerja umumnya adalah mencari letak posisinya dengan memanfaatkan sinyal GPS dari satelit GPS. Setelah itu posisi tersebut diterjemahkan dalam bentuk informasi data lalu dikirimkan via sms atau webtracking dengan bantuan sinyal GPRS. Informasi data tersebut berupa link Google maps yang kemudian bisa dibuka dengan browser.

Sumber :

http://aguspriyonoo.blogspot.com/2015/06/penulisan-4.html

http://setyadiyudie.blogspot.com/2015/06/1-jelaskan-dengan-lengkap-beserta.html

Senin, 18 Mei 2015

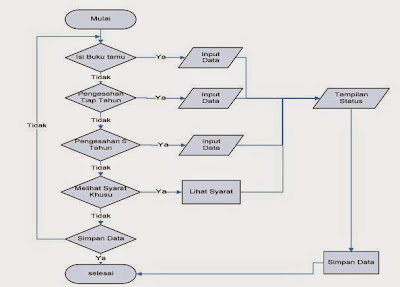

(TUGAS) Jelaskan dan berikan contoh flowchart dari

a.) E-Government :

E-Government merupakan kependekan dari elektronik pemerintah. E-Governtment biasa dikenal e-gov, pemerintah digital, online pemerintah atau pemerintah transformasi.

E-Government adalah Suatu upaya untuk mengembangkan penyelenggaraan kepemerintahan yang berbasis elektronik. Suatu penataan system manajemen dan proses kerja di lingkungan pemerintah dengan mengoptimalkan pemanfaatan teknologi informasi dan komunikasi.

Atau E-Goverment adalah penggunaan teknologi informasi oleh pemerintah untuk memberikan informasi dan pelayanan bagi warganya, urusan bisnis, serta hal-hal lain yang berkenaan dengan pemerintahan. e-Government dapat diaplikasikan pada legislatif, yudikatif, atau administrasi publik, untuk meningkatkan efisiensi internal, menyampaikan pelayanan publik, atau proses kepemerintahan yang demokratis.

b.) E-Learning :

E-learning merupakan singkatan dari Elektronic Learning, merupakan cara baru dalam proses belajar mengajar yang menggunakan media elektronik khususnya internet sebagai sistem pembelajarannya. E-learning merupakan dasar dan konsekuensi logis dari perkembangan teknologi informasi dan komunikasi.

c.) E-Commerce :

Electronic Commerce (E-Commerce) didefinisikan sebagai proses pembelian dan penjualan produk, jasa dan informasi yang dilakukan secara elektronik dengan memanfaatkan jaringan komputer. Salah satu jaringan yang digunakan adalah internet.

Sumber :

4.Gambarkan contoh dari :

a.) Road Vehicles :

Secara lebih spesifik, istilah telematika dipakai untuk bidang kendaraan dan lalulintas (road vehicles dan vehicle telematics).

Vehicle Telematics. Layanan ini berfungsi untuk merekam dan menganalisis pola penggunaan kendaraan secara real time lewat jaringan seluler (GPRS) dan bisa diakses lewat komputer dan gadget berupa ponsel pintar (smartphone) berbasis Android dan iOS yang terkoneksi ke internet.

Layanan ini punya fungsi tracking, telematics dan analytics, vehicle Telematics merekam data operasional kendaraan yang disimpan otomatis dan terstruktur dalam basis data. Dengan datanya bisa diambil sesuai kebutuhan oleh pemilik kendaraan, seperti pemakaian bahan bakar, kondisi kendaraan meliputi suhu bensin, aki, dan kelistrikan, perilaku berkendara, perencanaan rute kendaraan, kejadian penting dalam operasional kendaraan, serta lokasi alamat tepat di mana posisi kendaraan itu

Secara lebih spesifik, istilah telematika dipakai untuk bidang kendaraan dan lalulintas (road vehicles dan vehicle telematics).

b.) Vehicles Telematics :

Vehicle Telematics. Layanan ini berfungsi untuk merekam dan menganalisis pola penggunaan kendaraan secara real time lewat jaringan seluler (GPRS) dan bisa diakses lewat komputer dan gadget berupa ponsel pintar (smartphone) berbasis Android dan iOS yang terkoneksi ke internet.

Layanan ini punya fungsi tracking, telematics dan analytics, vehicle Telematics merekam data operasional kendaraan yang disimpan otomatis dan terstruktur dalam basis data. Dengan datanya bisa diambil sesuai kebutuhan oleh pemilik kendaraan, seperti pemakaian bahan bakar, kondisi kendaraan meliputi suhu bensin, aki, dan kelistrikan, perilaku berkendara, perencanaan rute kendaraan, kejadian penting dalam operasional kendaraan, serta lokasi alamat tepat di mana posisi kendaraan itu

|

| Vehicles Telematic yang dikeluarkan oleh Indsat |

Sumber :

http://teknologi.news.viva.co.id/news/read/619529-kelebihan-layanan-baru-indosat--vehicle-telematics

3.Berikan contoh bagan dari GPS (Global Positioning System)

Bagan GPS

A. Rocker Key (Tombol Rocker), ada juga yang mengatakan Joy Stick, juga berfungsi sebagai enter. Ada tiga fungsi pada tombol ini, yaitu:

Berfungsi untuk menggerakan kursor ke kiri kanan atasbawah, yaitu dengan membuat pilihan berwarna hitam (highlight). Juga untuk menggerakan panah penunjuk pada halaman peta.

Untuk mengkonfirmasi pesan yang tampil atau fungsi enter: Tekan sedetik.

Tekan dan tahan: akan menampilkan jendela Mark. Sehingga ini merupakan jalan pintas untuk menggunakan fungsi mark, tanpa harus bersusah payah mencari halaman Mark untuk menandai suatu titik.

B. Tombol Zoom In atau Out: Pada halaman peta, tombol ini berguna untuk memperbesar atau memperkecil peta.

C. Tombol Menu dan juga Find.

Untuk mengaktifkan tombol menu halaman: Tekan sedetik.

Untuk menampilkan menu find: Tekan dan tahan sampai tampil menu find.

D. Tombol Halaman.

Tombol ini bisa digunakan untuk menampilkan menu utama, dengan cara: Tekan sedetik.

Untuk mengaktifkan atau menonaktifkan kompas: Tekan dan tahan, sampai tampil kotak kombo.

E. Tombol Tenaga:

berguna untuk mengaktifkan atau menonaktifkan GPS. Tekan dan tahan, sehingga GPS aktif atau non aktif.

mengaktifkan lampu pada layar

Bila GPS sedang aktif: tekan sebentar, sehingga pengatur pencahayaan tampil, gunakan tombol rocker untuk meningkatkan pencahayaan sesuai yang anda inginkan.

F. USB port: berguna untuk mengunggah dan mengunduh data dari dan ke GPS.

G. Penutup batere.

H. Lubang adapter breket GPS: Lubang ini untuk menempatkan adapter huruf K) yang nantinya berguna saat memasang breket pada kendaraan anda (misalnya sepeda, sepeda motor, mobil).

I. Cincin pembuka dan penutup untuk penutup batere: digunakan untuk membuka atau menutup pelindung batere, bila anda ingin mengganti, memasang atau mengeluarkan batere.

J. Tempat mengikat tali leher.

K. Adapter untuk breket GPS: Diaplikasikan bersama dengan huruf H.

A. Rocker Key (Tombol Rocker), ada juga yang mengatakan Joy Stick, juga berfungsi sebagai enter. Ada tiga fungsi pada tombol ini, yaitu:

Berfungsi untuk menggerakan kursor ke kiri kanan atasbawah, yaitu dengan membuat pilihan berwarna hitam (highlight). Juga untuk menggerakan panah penunjuk pada halaman peta.

Untuk mengkonfirmasi pesan yang tampil atau fungsi enter: Tekan sedetik.

Tekan dan tahan: akan menampilkan jendela Mark. Sehingga ini merupakan jalan pintas untuk menggunakan fungsi mark, tanpa harus bersusah payah mencari halaman Mark untuk menandai suatu titik.

B. Tombol Zoom In atau Out: Pada halaman peta, tombol ini berguna untuk memperbesar atau memperkecil peta.

C. Tombol Menu dan juga Find.

Untuk mengaktifkan tombol menu halaman: Tekan sedetik.

Untuk menampilkan menu find: Tekan dan tahan sampai tampil menu find.

D. Tombol Halaman.

Tombol ini bisa digunakan untuk menampilkan menu utama, dengan cara: Tekan sedetik.

Untuk mengaktifkan atau menonaktifkan kompas: Tekan dan tahan, sampai tampil kotak kombo.

E. Tombol Tenaga:

berguna untuk mengaktifkan atau menonaktifkan GPS. Tekan dan tahan, sehingga GPS aktif atau non aktif.

mengaktifkan lampu pada layar

Bila GPS sedang aktif: tekan sebentar, sehingga pengatur pencahayaan tampil, gunakan tombol rocker untuk meningkatkan pencahayaan sesuai yang anda inginkan.

F. USB port: berguna untuk mengunggah dan mengunduh data dari dan ke GPS.

G. Penutup batere.

H. Lubang adapter breket GPS: Lubang ini untuk menempatkan adapter huruf K) yang nantinya berguna saat memasang breket pada kendaraan anda (misalnya sepeda, sepeda motor, mobil).

I. Cincin pembuka dan penutup untuk penutup batere: digunakan untuk membuka atau menutup pelindung batere, bila anda ingin mengganti, memasang atau mengeluarkan batere.

J. Tempat mengikat tali leher.

K. Adapter untuk breket GPS: Diaplikasikan bersama dengan huruf H.

Sumber :

2.Jelaskan dan berikan contoh dari ICT (INFORMATION COMPUTER TECHNOLOGY)

Definisi ICT

Teknologi Informasi adalah suatu teknologi yang digunakan untuk mengolah data, termasuk memproses, mendapatkan, menyusun, menyimpan,memanipulasi data dalam berbagai cara untuk menghasilkan informasi yangberkualitas, yaitu informasi yang relevan, akurat dan tepat waktu, yang digunakan untuk keperluan pribadi, bisnis, dan pemerintahan dan merupakan informasi yangstrategis untuk pengambilan keputusan.

Contoh ICT :

E Learning

Penggunaan ICT dalam pendidikan masa kini dapat dijadikan sebagai alternatif untuk penyelenggaraan pendidikan bagi para calon guru dan para guru profesional. Upaya ini dilakukan demi penyesuaian terhadap kemajuan iptek yang semakin tak terbendung lajunya. Atas dasar pentingnya bahan pembelajaran berbasis ICT yang dirancang oleh guru bagi peningkatan kualitas pembelajaran yang berbasis teknologi informasi dan komunikasi dan untuk kepentingan publikasi komunikasi dan informasi lembaga, maka sudah menjadi kebutuhan yang mendesak untuk adanya peningkatan kemampuan para pelaku pendidikan/pelatihan terutama guru untuk memiliki kemampuan dalam merancang multimedia interaktif untuk mengemas berbagai materi-materi pelajaran.

Pemanfaatan ICT dalam bidang industri dan manufaktur

Dalam bidang industri, komputer digunakan pada proses perencanaan sebuah produk baru melalui program desain, seperti Computer Aided Design (CAD). Gunanya, agar produk yang diinginkan dapat dirancang secara cepat, mudah, dan memiliki ketepatan tinggi. Sebagai contoh, untuk menggambar bentuk desain mobil dibutuhkan waktu yang lama dan relatif sulit apabila dilakukan secara manual. Akan tetapi, dengan program CAD (misalnya, AutoCad) semua itu dapat teratasi. Bahkan, program ini dapat menggambarkan bentuk nyata sebuah desain mobil dilihat dari berbagai sudut (3 dimensi)

Teknologi Informasi adalah suatu teknologi yang digunakan untuk mengolah data, termasuk memproses, mendapatkan, menyusun, menyimpan,memanipulasi data dalam berbagai cara untuk menghasilkan informasi yangberkualitas, yaitu informasi yang relevan, akurat dan tepat waktu, yang digunakan untuk keperluan pribadi, bisnis, dan pemerintahan dan merupakan informasi yangstrategis untuk pengambilan keputusan.

Contoh ICT :

E Learning

Penggunaan ICT dalam pendidikan masa kini dapat dijadikan sebagai alternatif untuk penyelenggaraan pendidikan bagi para calon guru dan para guru profesional. Upaya ini dilakukan demi penyesuaian terhadap kemajuan iptek yang semakin tak terbendung lajunya. Atas dasar pentingnya bahan pembelajaran berbasis ICT yang dirancang oleh guru bagi peningkatan kualitas pembelajaran yang berbasis teknologi informasi dan komunikasi dan untuk kepentingan publikasi komunikasi dan informasi lembaga, maka sudah menjadi kebutuhan yang mendesak untuk adanya peningkatan kemampuan para pelaku pendidikan/pelatihan terutama guru untuk memiliki kemampuan dalam merancang multimedia interaktif untuk mengemas berbagai materi-materi pelajaran.

Pemanfaatan ICT dalam bidang industri dan manufaktur

Dalam bidang industri, komputer digunakan pada proses perencanaan sebuah produk baru melalui program desain, seperti Computer Aided Design (CAD). Gunanya, agar produk yang diinginkan dapat dirancang secara cepat, mudah, dan memiliki ketepatan tinggi. Sebagai contoh, untuk menggambar bentuk desain mobil dibutuhkan waktu yang lama dan relatif sulit apabila dilakukan secara manual. Akan tetapi, dengan program CAD (misalnya, AutoCad) semua itu dapat teratasi. Bahkan, program ini dapat menggambarkan bentuk nyata sebuah desain mobil dilihat dari berbagai sudut (3 dimensi)

Sumber :

https://ekadamar.wordpress.com/2012/12/15/pengertian-ict-peranan-ict-dan-pemanfaatan-ict-di-bidang-industri-manufaktur-dan-industri-pendidikan/

1.Jelaskan beserta bagan :

a.) TACP NETWORK ADMINSTRATOR : Suatu program sertifikasi untuk pelatihan bagaimana mengoperasikan computer dengan baik, karena kehadiran computer digunakan untuk membantu dan menyelesaikan tugas sehari-hari. Selain itu para peserta akan diperkenalkan dengan berbagai jenis perangkat jaringan (baik yang berbasis kabel maupun nirkabel).

b.) TACP PROGRAMMER : Suatu program sertifikasi untuk pelatihan dimana peserta pelatihan memiliki keterampilan dalam bidang pemrograman dan pengembangan perangkat lunak, sehingga mampu membuat software aplikasi yang dapat memenuhi kebutuhan usaha dan industri.

c.) TACP DATABASE : Suatu program sertifikasi, dimana pelatihan Database ini bertujuan memberikan kemampuan untuk dapat membangun, memastikan dan memelihara kompetensi Tenaga kerja dalam profesinya sebagai database programmer.

d.) TACP WEBSITE : Suatu program sertifikasi, dimana pelatihan ini dirancang khusus bagi peserta yang ingin memiliki keahlian dalam pembuatan aplikasi berbasis web. Selain memiliki keahlian dalam pemrograman web, peserta juga dibekali dengan kemampuan untuk melakuakn integrasi antara HTML dengan Javascript sehingga menghasilkan aplikasi berbasis web yang baik.

e.) TACP OPERATOR : Suatu program sertifikasi, dimana pelatihan ini didesain sedemikian rupa sehingga sesuai dengan kebutuhan organisasi masa kini, dimana persaingan global menjadi tantangan utamanya. Melalui pelatihan ini peserta akan menjadi SDM yang unggul dan dapat diandalkan oleh organisasi dimana peserta berkerja karena memiliki kemampuan :Menyajikan materi berupa ketrampilan operator Komputer sebagai bagian integral dari service excellence.

f.) TACP SYSTEM ADMINISTRATOR : Suatu program sertifikasi, dimana pada pelatihan sistem Admisnistrator ini mempelajari konsep dan dasar penggunaan sistem networking berbasis windows server dan diharapkan peserta mampu memahami konsep dasar system networking di windows infrastruktur, mengkonfigurasi layanan dalam jaringan windows mulai dari layanan DNS & DHCP, Web Server, sharing storage antar host, dan layanan interkoneksi client dan server. Mengkonfigurasi router dan firewall, proxy, dan Mail Server.

Sumber :

http://www.lsp-telematika.or.id

b.) TACP PROGRAMMER : Suatu program sertifikasi untuk pelatihan dimana peserta pelatihan memiliki keterampilan dalam bidang pemrograman dan pengembangan perangkat lunak, sehingga mampu membuat software aplikasi yang dapat memenuhi kebutuhan usaha dan industri.

c.) TACP DATABASE : Suatu program sertifikasi, dimana pelatihan Database ini bertujuan memberikan kemampuan untuk dapat membangun, memastikan dan memelihara kompetensi Tenaga kerja dalam profesinya sebagai database programmer.

d.) TACP WEBSITE : Suatu program sertifikasi, dimana pelatihan ini dirancang khusus bagi peserta yang ingin memiliki keahlian dalam pembuatan aplikasi berbasis web. Selain memiliki keahlian dalam pemrograman web, peserta juga dibekali dengan kemampuan untuk melakuakn integrasi antara HTML dengan Javascript sehingga menghasilkan aplikasi berbasis web yang baik.

e.) TACP OPERATOR : Suatu program sertifikasi, dimana pelatihan ini didesain sedemikian rupa sehingga sesuai dengan kebutuhan organisasi masa kini, dimana persaingan global menjadi tantangan utamanya. Melalui pelatihan ini peserta akan menjadi SDM yang unggul dan dapat diandalkan oleh organisasi dimana peserta berkerja karena memiliki kemampuan :Menyajikan materi berupa ketrampilan operator Komputer sebagai bagian integral dari service excellence.

f.) TACP SYSTEM ADMINISTRATOR : Suatu program sertifikasi, dimana pada pelatihan sistem Admisnistrator ini mempelajari konsep dan dasar penggunaan sistem networking berbasis windows server dan diharapkan peserta mampu memahami konsep dasar system networking di windows infrastruktur, mengkonfigurasi layanan dalam jaringan windows mulai dari layanan DNS & DHCP, Web Server, sharing storage antar host, dan layanan interkoneksi client dan server. Mengkonfigurasi router dan firewall, proxy, dan Mail Server.

Sumber :

http://www.lsp-telematika.or.id

Senin, 20 April 2015

TUGAS (Bagan formal dari profesi teknologi informasi beserta penjelasannya

PROFESI TI

OPERATOR

Menangani operasi sistem komputer

-Tugas-tugas, antara lain :

• Menghidupkan dan mematikan mesin

• Melakukan pemeliharaan sistem komputer

• Memasukkan data

– Tugas biasanya bersifat reguler dan baku

TEKNISI KOMPUTER

Memiliki kemampuan yang spesifik, baik dalam

bidang hardware maupun software

Mampu menangani problem-problem yang bersifat

spesifik

TRAINER

Melatih ketrampilan dalam bekerja dengan komputer

KONSULTAN

1.Menganalisa hal-hal yang berhubungan dengan TI

2.Memberikan solusi terhadap masalah yang dihadapi

3.Penguasaan masalah menjadi sangat penting

OPERATOR

Menangani operasi sistem komputer

-Tugas-tugas, antara lain :

• Menghidupkan dan mematikan mesin

• Melakukan pemeliharaan sistem komputer

• Memasukkan data

– Tugas biasanya bersifat reguler dan baku

TEKNISI KOMPUTER

Memiliki kemampuan yang spesifik, baik dalam

bidang hardware maupun software

Mampu menangani problem-problem yang bersifat

spesifik

TRAINER

Melatih ketrampilan dalam bekerja dengan komputer

KONSULTAN

1.Menganalisa hal-hal yang berhubungan dengan TI

2.Memberikan solusi terhadap masalah yang dihadapi

3.Penguasaan masalah menjadi sangat penting

PENELITI

– Menemukan hal – hal baru di bidang TI

– Teori, konsep, atau aplikasi

PROJECT MANAGER

– Mengelola proyek pengembangan software

– Tugas: meyakinkan agar pengembangan software

• Dapat berjalan dengan lancar

• Menghasilkan produk seperti yang diharapkan

• Menggunakan dana dan sumber daya lain seperti yang telah dialokasikan

PROGRAMER

– Kemampuan :

• Membuat program berdasarkan permintaan

• Menguji dan memperbaiki program

• Mengubah program agar sesuai dengan sistem

– Penguasaan bahasa pemrograman sangat ditekankan

GRAPHIC DESIGNER

– Membuat desain grafis, baik itu web maupun animasi

– Perlu menguasai web design dan aplikasi berbasis web

NETWORK SPECIALIST

• Kemampuan :

• Merancang dan mengimplementasikan jaringan komputer

• Mengelola jaringan komputer

• Tugas :

• Mengontrol kegiatan pengolahan data jaringan

• Memastikan apakah sistem jaringan komputer berjalan

dengan semestinya

• Memastikan tingkat keamanan data sudah memenuhi syarat

DATABASE ADMINISTRATOR

– Mengelola basis data pada suatu organisasi

• Kebijakan tentang data

• Ketersediaan dan integritas data

• Standar kualitas data

– Ruang lingkup meliputi seluruh organisasi/ perusahaan

SISTEM ANALYST AND DESIGN

Melakukan analisis terhadap sebuah sistem dan

mengidentifikasi kelebihan, kelemahan, dan problem

yang ada

Membuat desain sistem berdasarkan analisis yang telah

dibuat

Keahlian yang diperlukan

Memahami permasalahan secara cepat dan akurat

Berkomunikasi dengan pihak lain

– Menemukan hal – hal baru di bidang TI

– Teori, konsep, atau aplikasi

PROJECT MANAGER

– Mengelola proyek pengembangan software

– Tugas: meyakinkan agar pengembangan software

• Dapat berjalan dengan lancar

• Menghasilkan produk seperti yang diharapkan

• Menggunakan dana dan sumber daya lain seperti yang telah dialokasikan

PROGRAMER

– Kemampuan :

• Membuat program berdasarkan permintaan

• Menguji dan memperbaiki program

• Mengubah program agar sesuai dengan sistem

– Penguasaan bahasa pemrograman sangat ditekankan

GRAPHIC DESIGNER

– Membuat desain grafis, baik itu web maupun animasi

– Perlu menguasai web design dan aplikasi berbasis web

NETWORK SPECIALIST

• Kemampuan :

• Merancang dan mengimplementasikan jaringan komputer

• Mengelola jaringan komputer

• Tugas :

• Mengontrol kegiatan pengolahan data jaringan

• Memastikan apakah sistem jaringan komputer berjalan

dengan semestinya

• Memastikan tingkat keamanan data sudah memenuhi syarat

DATABASE ADMINISTRATOR

– Mengelola basis data pada suatu organisasi

• Kebijakan tentang data

• Ketersediaan dan integritas data

• Standar kualitas data

– Ruang lingkup meliputi seluruh organisasi/ perusahaan

SISTEM ANALYST AND DESIGN

Melakukan analisis terhadap sebuah sistem dan

mengidentifikasi kelebihan, kelemahan, dan problem

yang ada

Membuat desain sistem berdasarkan analisis yang telah

dibuat

Keahlian yang diperlukan

Memahami permasalahan secara cepat dan akurat

Berkomunikasi dengan pihak lain

Sumber :

eprints.dinus.ac.id/6226/1/ETIKA_PROFESI_5.pdf

eprints.dinus.ac.id/6226/1/ETIKA_PROFESI_5.pdf

4.Kebutuhan terhadap tenaga IT di bidang industri software baik di luar negeri atau di Indonesia

Kebutuhan

Tenaga IT

•

Kebutuhan terhadap tenaga IT di bidang industri

software baik di luar negeri maupun

di dalam negeri, adalah sebagai berikut

:

–

Tenaga IT di luar negeri, untuk tahun 2015, diperkirakan

3,3 juta lapangan kerja.

–

Sedangkan Tenaga IT domestik, berdasarkan proyeksi

pertumbuhan industri pada tahun 2010

target produksi 8.195.33 US $, dengan asumsi

produktifitas 25.000 perorang, dibutuhkan

327.813 orang

KEBUTUHAN TENAGA TI

• Auditsi, sebuah lembaga penempatan

tenaga profesional di Jakarta menyatakan :

kebutuhan profesional TI mencapai 20 % dari total kebutuhan tenaga kerja

• Yohan Handoyo, Chief Service Officer

PT.Work It Out Indonesia menjelaskan :

Saat ini saja 20 ribu tenaga profesional

TI Indonesia diminta oleh negara Jerman

Sumber ;

eprints.dinus.ac.id/6226/1/ETIKA_PROFESI_5.pdf

3.Kesempatan kerja disektor telematika di Indonesia

Telematika =Telekomunikasi & Informatika

Dimulai dengan hanya 150 ribu, sector telematika Indonesia akan membangun secara agregat lebih dari 81.000 lapangan kerja baru sejak tahun 2004 hingga 2009 dan berkontribusi terhadap pertumbuhan lebih dari 1.100 perusahaan telematika baru.

Kesempatan kerja di Industri Telematika :

• Di Indonesia, 150.000 orang bekerja di sektor yang berhubungan dengan telematika.

• Organisasi atau perusahaan lokal adalah penyumbang terbesar terhadap penciptaan lapangan kerja sektor telematika

Dimulai dengan hanya 150 ribu, sector telematika Indonesia akan membangun secara agregat lebih dari 81.000 lapangan kerja baru sejak tahun 2004 hingga 2009 dan berkontribusi terhadap pertumbuhan lebih dari 1.100 perusahaan telematika baru.

Kesempatan kerja di Industri Telematika :

• Di Indonesia, 150.000 orang bekerja di sektor yang berhubungan dengan telematika.

• Organisasi atau perusahaan lokal adalah penyumbang terbesar terhadap penciptaan lapangan kerja sektor telematika

2.Spesialisasi keahlian komputer beserta contohnya

Didalam dunia IT, memiliki beberapa spesialisasi dalam profesionalisme kerja, diantaranya yaitu :

2. Spesialisasi Bidang Pengembangan Aplikasi dan Database

• Application Developer : Peranannya meliputi menulis spesifikasi dan merancang, membangun, menguji, mengimplementasikan dan terkadang yang membantu aplikasi seperti bahasa komputer dan development tool. Application developer bekerja dalam range yang luas pada sektor bisnis seperti sektor publik, biasanya menjadi bagian dari tim dengan IT professional lainnya seperti system/busineess analyst dan technical author. Mereka bekerja pada produk umum yang dapat dibeli atau untuk client individual menyediakan bespoke solutions.

• Database Administrator : database administrator (DBA) adalah orang yang bertanggung jawab untuk mendesain, implementasi, pemeliharaan dan perbaikan database. DBA sering disebut juga database koordinator database programmer, dan terkait erat dengan database analyst, database modeler, programmer analyst, dan systems manager.

3. Spesialisasi Audit dan Keamanan Sistem Informasi

• Information System Auditor : dapat mengetahui kelebihan dan kekurangan dari sistem yang digunakan oleh perusahaan atau organisasi yang mereka audit (auditee).

• Information Security Manager : Information Security Manager adalah pemilik proses untuk fungsi Keamanan Informasi Manajemen dalam suatu perusahaan atau organisasi

1.Spesialisasi Bidang System Operasi dan Networking

• System Enginer : Systems Enginner memiliki tugas antara lain :

- Menyediakan rancangan sistem dan konsultasi terhadap pelanggan

- Memberikan respon terhadap permintaan technical queries serta dukungannya

- Melakukan pelatihan teknis ke pelanggan dan IT administrator.

• System Administrator : System Administrator (dikenal juga sebagai admin, administrator, sysadmin, site admin, dll) merupakan profesi yang memiliki tugas untuk melakukan administrasi terhadap sistem, melakukan pemeliharaan sistem, memiliki kewenangan mengatur hak akses terhadap sistem, serta hal-hal lain yang berhubungan dengan pengaturan operasional sebuah sistem.

• System Enginer : Systems Enginner memiliki tugas antara lain :

- Menyediakan rancangan sistem dan konsultasi terhadap pelanggan

- Memberikan respon terhadap permintaan technical queries serta dukungannya

- Melakukan pelatihan teknis ke pelanggan dan IT administrator.

• System Administrator : System Administrator (dikenal juga sebagai admin, administrator, sysadmin, site admin, dll) merupakan profesi yang memiliki tugas untuk melakukan administrasi terhadap sistem, melakukan pemeliharaan sistem, memiliki kewenangan mengatur hak akses terhadap sistem, serta hal-hal lain yang berhubungan dengan pengaturan operasional sebuah sistem.

2. Spesialisasi Bidang Pengembangan Aplikasi dan Database

• Application Developer : Peranannya meliputi menulis spesifikasi dan merancang, membangun, menguji, mengimplementasikan dan terkadang yang membantu aplikasi seperti bahasa komputer dan development tool. Application developer bekerja dalam range yang luas pada sektor bisnis seperti sektor publik, biasanya menjadi bagian dari tim dengan IT professional lainnya seperti system/busineess analyst dan technical author. Mereka bekerja pada produk umum yang dapat dibeli atau untuk client individual menyediakan bespoke solutions.

• Database Administrator : database administrator (DBA) adalah orang yang bertanggung jawab untuk mendesain, implementasi, pemeliharaan dan perbaikan database. DBA sering disebut juga database koordinator database programmer, dan terkait erat dengan database analyst, database modeler, programmer analyst, dan systems manager.

3. Spesialisasi Audit dan Keamanan Sistem Informasi

• Information System Auditor : dapat mengetahui kelebihan dan kekurangan dari sistem yang digunakan oleh perusahaan atau organisasi yang mereka audit (auditee).

• Information Security Manager : Information Security Manager adalah pemilik proses untuk fungsi Keamanan Informasi Manajemen dalam suatu perusahaan atau organisasi

Sumber :: rio_wirawan.staff.gunadarma.ac.id

1.Pengertian computer engineer,computer scientist,software engineer dan information technolgies specialist

A.Computer Engineers : bertugas mendesign dan

mengimplementasikan sistem yang melibatkan integrasi perangkat lunak dan

perangkat keras

B.Computer Scientist :bertugas menangani hal yang sehubungan

dengan perencanaan , pelaksanaan , konfigurasi dan pemeliharaan infrastruktur

komputasi organisasi

C.Software Engineer :Deskripsi Pekerjaan Software engineer meneliti, merancang, dan men-develop sistem software untuk memenuhi

keperluan client. Setelah

sistem sudah secara penuh dirancang software engineer lalu diuji, debug,

dan memelihara sistem.

Mereka perlu memiliki pengetahuan berbagai macam bahasa pemrograman komputer dan

aplikasi, ini karena luasnya bidang kerja yang dapat terlibat didalamnya.

Software engineer kadangkali merupakan computer programmer atau software developer.

Bergantung pada tipe organisasi, software

engineer dapat menjadi spesialis dalam sistem atau aplikasi. Software

engineering merupakan salah satu profesi IT yang paling popular.

D.Information technologies specialist : spesialis

teknologi informasi menerapkan keahlian teknis untuk pelaksanaan , pemantauan ,

atau pemeliharaan sistem TI . Spesialis biasanya berfokus pada

jaringan komputer , database, atau fungsi sistem administrasi tertentu.

Sumber

: parno.staff.gunadarma.ac.id

Kamis, 19 Maret 2015

D. Jelaskan berbagai tools yang digunakan untuk IT Audit dan Forensik

Tools yang Digunakan Untuk IT Audit

Tool-Tool Yang Dapat Digunakan Untuk Mempercepat Proses Audit Teknologi Informasi, antara lain:

1.ACL

ACL (Audit Command Language) merupakan sebuah software CAAT (Computer Assisted Audit

Techniques) yang sudah sangat populer untuk melakukan analisa terhadap data dari berbagai macam

sumber. http://www.acl.com/

2.Powertech Compliance Assessment

Powertech Compliance Assessment merupakan automated audit tool yang dapat dipergunakan untuk

mengaudit dan mem-benchmark user access to data, public authority to libraries, user security, system

security, system auditing dan administrator rights (special authority) sebuah server AS/400.

http://www.powertech.com/

3.Nipper

Nipper merupakan audit automation software yang dapat dipergunakan untuk mengaudit dan membenchmark

konfigurasi sebuah router. http://sourceforge.net/projects/nipper/

4.Nessus

Nessus merupakan sebuah vulnerability assessment software. http://www.nessus.org/

5.Metasploit

Metasploit Framework merupakan sebuah penetration testing tool. http://www.metasploit.com/

6.NMAP

NMAP merupakan open source utility untuk melakukan security auditing. http://www.insecure.org/nmap/

7.Wireshark

Wireshark merupakan network utility yang dapat dipergunakan untuk meng-capture paket data yang ada

di dalam jaringan komputer. http://www.wireshark.org/

Tools dalam Forensik IT

1. Antiword

Antiword merupakan sebuah aplikasi yang digunakan untuk menampilkan teks dan gambar

dokumen Microsoft Word. Antiword hanya mendukung dokumen yang dibuat oleh MS Word

versi 2 dan versi 6 atau yang lebih baru.

2. Autopsy

The Autopsy Forensic Browser merupakan antarmuka grafis untuk tool analisis investigasi

diginal perintah baris The Sleuth Kit. Bersama, mereka dapat menganalisis disk dan filesistem

Windows dan UNIX (NTFS, FAT, UFS1/2, Ext2/3).

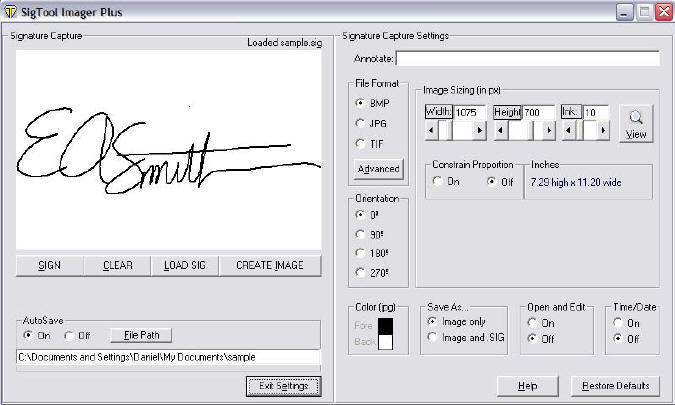

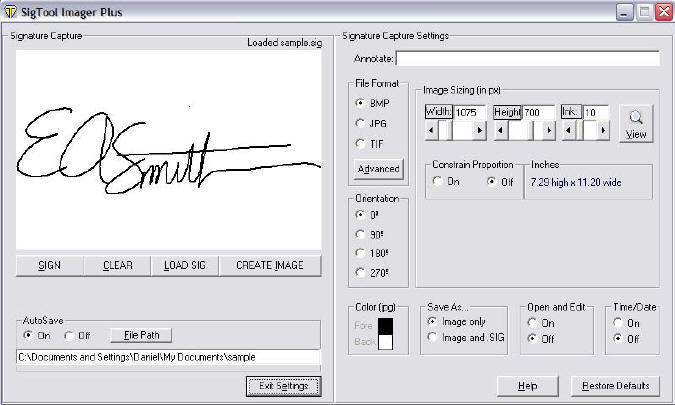

3. Sigtool

Sigtcol merupakan tool untuk manajemen signature dan database ClamAV. sigtool dapat

digunakan untuk rnenghasilkan checksum MD5, konversi data ke dalam format heksadesimal,

menampilkan daftar signature virus dan build/unpack/test/verify database CVD dan skrip update.

4. ChaosReader

ChaosReader merupakan sebuah tool freeware untuk melacak sesi TCP/UDP/… dan

mengambil data aplikasi dari log tcpdump. la akan mengambil sesi telnet, file FTP, transfer

HTTP (HTML, GIF, JPEG,…), email SMTP, dan sebagainya, dari data yang ditangkap oleh log

lalu lintas jaringan. Sebuah file index html akan tercipta yang berisikan link ke seluruh detil sesi,

termasuk program replay realtime untuk sesi telnet, rlogin, IRC, X11 atau VNC; dan membuat

laporan seperti laporan image dan laporan isi HTTP GET/POST.

5. Chkrootkit

Chkrootkit merupakan sebuah tool untuk memeriksa tanda-tanda adanya rootkit secara lokal.

la akan memeriksa utilitas utama apakah terinfeksi, dan saat ini memeriksa sekitar 60 rootkit dan

variasinya.

.jpg)

Sumber :

Tool-Tool Yang Dapat Digunakan Untuk Mempercepat Proses Audit Teknologi Informasi, antara lain:

1.ACL

ACL (Audit Command Language) merupakan sebuah software CAAT (Computer Assisted Audit

Techniques) yang sudah sangat populer untuk melakukan analisa terhadap data dari berbagai macam

sumber. http://www.acl.com/

2.Powertech Compliance Assessment

Powertech Compliance Assessment merupakan automated audit tool yang dapat dipergunakan untuk

mengaudit dan mem-benchmark user access to data, public authority to libraries, user security, system

security, system auditing dan administrator rights (special authority) sebuah server AS/400.

http://www.powertech.com/

3.Nipper

Nipper merupakan audit automation software yang dapat dipergunakan untuk mengaudit dan membenchmark

konfigurasi sebuah router. http://sourceforge.net/projects/nipper/

4.Nessus

Nessus merupakan sebuah vulnerability assessment software. http://www.nessus.org/

5.Metasploit

Metasploit Framework merupakan sebuah penetration testing tool. http://www.metasploit.com/

6.NMAP

NMAP merupakan open source utility untuk melakukan security auditing. http://www.insecure.org/nmap/

7.Wireshark

Wireshark merupakan network utility yang dapat dipergunakan untuk meng-capture paket data yang ada

di dalam jaringan komputer. http://www.wireshark.org/

Tools dalam Forensik IT

1. Antiword

Antiword merupakan sebuah aplikasi yang digunakan untuk menampilkan teks dan gambar

dokumen Microsoft Word. Antiword hanya mendukung dokumen yang dibuat oleh MS Word

versi 2 dan versi 6 atau yang lebih baru.

2. Autopsy

The Autopsy Forensic Browser merupakan antarmuka grafis untuk tool analisis investigasi

diginal perintah baris The Sleuth Kit. Bersama, mereka dapat menganalisis disk dan filesistem

Windows dan UNIX (NTFS, FAT, UFS1/2, Ext2/3).

3. Sigtool

Sigtcol merupakan tool untuk manajemen signature dan database ClamAV. sigtool dapat

digunakan untuk rnenghasilkan checksum MD5, konversi data ke dalam format heksadesimal,

menampilkan daftar signature virus dan build/unpack/test/verify database CVD dan skrip update.

4. ChaosReader

ChaosReader merupakan sebuah tool freeware untuk melacak sesi TCP/UDP/… dan

mengambil data aplikasi dari log tcpdump. la akan mengambil sesi telnet, file FTP, transfer

HTTP (HTML, GIF, JPEG,…), email SMTP, dan sebagainya, dari data yang ditangkap oleh log

lalu lintas jaringan. Sebuah file index html akan tercipta yang berisikan link ke seluruh detil sesi,

termasuk program replay realtime untuk sesi telnet, rlogin, IRC, X11 atau VNC; dan membuat

laporan seperti laporan image dan laporan isi HTTP GET/POST.

5. Chkrootkit

Chkrootkit merupakan sebuah tool untuk memeriksa tanda-tanda adanya rootkit secara lokal.

la akan memeriksa utilitas utama apakah terinfeksi, dan saat ini memeriksa sekitar 60 rootkit dan

variasinya.

.jpg)

Sumber :

http://iqbalhabibie.staff.gunadarma.ac.id/Downloads/files/30322/4.IT+forensics.pdf.

Rabu, 18 Maret 2015

C. Contoh Prosedur & Lembar Kerja IT Audit + Studi Kasus

Prosedur IT Audit:

Mengumpulkan dan mengevaluasi bukti-bukti bagaimana sistem informasi dikembangkan, dioperasikan, diorganisasikan, serta bagaimana praktek dilaksanakan:

● Apakah IS melindungi aset institusi: asset protection, availability

● Apakah integritas data dan sistem diproteksi secara cukup (security,confidentiality )?

● Apakah operasi sistem efektif dan efisien dalam mencapai tujuan organisasi, dan lain-lain (coba cari pertanyaan2 lain)

Bahasan / Lembar Kerja IT Audit:

- Stakeholders:

– Internal IT Deparment

– External IT Consultant

– Board of Commision

– Management

– Internal IT Auditor

– External IT Auditor

KOMPAS.com - Keamanan data pribadi ketika berselancar di internet adalah kekhawatiran utama semua orang. Apalagi bila sampai data tersebut dibobol dan diperlihatkan secara umum di dunia maya. Pembobolan seperti itu terjadi pada website gaming Gamigo, situs yang menjalankan beberapa game online di Jerman, seperti Last Chaos, Fiesta Online, Cultures Online, UFO Online, Jagged Alliance Online, Grimlands, dan Otherland.

Jumlah yang berhasil dibobol hacker tersebut tidak main-main. Sebanyak 11 juta password dan lebih dari 8 juta alamat email dipublikasikan di forum Inside Pro. Walaupun bentuk data yang diperlihatkan masih berupa hash code, tetapi data tersebut dapat dengan mudah dibaca oleh hacker yang ingin memanfaatkan informasi tersebut.

Peristiwa kebobolan tersebut sebenarnya sudah cukup lama terjadi, yaitu sekitar Maret 2012. Anehnya, hacker tersebut tidak langsung mempublikasikan data yang didapatkannya, yaitu file berukuran sekitar 500 MB

ANALISA

Mengapa semua ini terjadi semata-mata karna kecerobohan pengguna internet ataupun tidak amannya sebuah sistem data website. Maka dari itu kami akan menganalisa kasus ini apasaja penyebab terjadinya pembobolan password di website.

Awal memastikan apakah pembuat web benar-benar telah menggunakan system keamanan pada webnya.

Apakah ahli teknologi informasi setiap Negara telah melakukan audit teknologi informasi pada website resmi?

Untuk mengetahui password yang anda Pengguna memastikan memaksimalkan dan benar-benar membuat password yang benar aman pada setiap akun yang di gunakan pada web tersebut. Proses keandalan pengumpulan bukti dalam sebuah sistem yang terkomputerisasi seringkali akan lebih kompleks daripada sebuah sistem manual. Karena auditor akan berhadapan dengan keberadaan sebuah pengendalian internal yang kompleks karena teknologi yang melekat dan sangat berbeda dengan pengendalian sistem manual.

Sebagai contoh dalam sebuah proses ‘update‘ data memerlukan seperangkat pengendalian yang memang berbeda karena kondisi alamiah yang melekatinya. Atau dalam proses pengembangan sebuah sistem, maka diperlukan pengendalian lewat berbagai ‘testing program’ yang mungkin tidak ditemui dalam sistem manual. Untuk itu auditor harus mampu memahami pengendaliannya untuk dapat memperoleh keandalan sebuah bukti yang kompeten.

Namun malangnya, memahami pengendalian dalam sebuah sistem yang berbasis teknologi sangatlah tidak mudah. Perangkat keras maupun lunak terus berkembang secara cepat seiring perkembangan teknologi. Sehingga selalu ada kesenjangan waktu antara teknologi yang dipelajari oleh auditor dengan perkembangan teknologi yang cepat.

Sebagai contoh, dengan meningkatnya penggunaan transmisi komunikasi data, maka auditor paling tidak juga harus memahami prinsip-prinsip kriptografi (penyandian) dalam sebuah jaringan yang terintegrasi.

Mengumpulkan dan mengevaluasi bukti-bukti bagaimana sistem informasi dikembangkan, dioperasikan, diorganisasikan, serta bagaimana praktek dilaksanakan:

● Apakah IS melindungi aset institusi: asset protection, availability

● Apakah integritas data dan sistem diproteksi secara cukup (security,confidentiality )?

● Apakah operasi sistem efektif dan efisien dalam mencapai tujuan organisasi, dan lain-lain (coba cari pertanyaan2 lain)

Bahasan / Lembar Kerja IT Audit:

- Stakeholders:

– Internal IT Deparment

– External IT Consultant

– Board of Commision

– Management

– Internal IT Auditor

– External IT Auditor

Contoh prosedur dan lembar kerja Audit IT

Prosedur IT

Internal IT Deparment Outputnya Solusi teknologi meningkat, menyeluruh & mendalam dan Fokus kepada global, menuju ke standard2 yang diakui.

External IT Consultant Outputnya Rekrutmen staff, teknologi baru dan kompleksitasnya Outsourcing yang tepat dan Benchmark / Best-Practices

Prosedur IT

- Pengungkapan Bukti Digital

- Mengiddentifikasi Bukti Digital

- Penyimpanan Bukti Digital

- Analisa Bukti Digital

- Presentasi Bukti Digital

Internal IT Deparment Outputnya Solusi teknologi meningkat, menyeluruh & mendalam dan Fokus kepada global, menuju ke standard2 yang diakui.

External IT Consultant Outputnya Rekrutmen staff, teknologi baru dan kompleksitasnya Outsourcing yang tepat dan Benchmark / Best-Practices

Studi Kasus :

11 Juta Password Dibobol dari Situs Game Jerman

KOMPAS.com - Keamanan data pribadi ketika berselancar di internet adalah kekhawatiran utama semua orang. Apalagi bila sampai data tersebut dibobol dan diperlihatkan secara umum di dunia maya. Pembobolan seperti itu terjadi pada website gaming Gamigo, situs yang menjalankan beberapa game online di Jerman, seperti Last Chaos, Fiesta Online, Cultures Online, UFO Online, Jagged Alliance Online, Grimlands, dan Otherland.

Jumlah yang berhasil dibobol hacker tersebut tidak main-main. Sebanyak 11 juta password dan lebih dari 8 juta alamat email dipublikasikan di forum Inside Pro. Walaupun bentuk data yang diperlihatkan masih berupa hash code, tetapi data tersebut dapat dengan mudah dibaca oleh hacker yang ingin memanfaatkan informasi tersebut.

Peristiwa kebobolan tersebut sebenarnya sudah cukup lama terjadi, yaitu sekitar Maret 2012. Anehnya, hacker tersebut tidak langsung mempublikasikan data yang didapatkannya, yaitu file berukuran sekitar 500 MB

ANALISA

Mengapa semua ini terjadi semata-mata karna kecerobohan pengguna internet ataupun tidak amannya sebuah sistem data website. Maka dari itu kami akan menganalisa kasus ini apasaja penyebab terjadinya pembobolan password di website.

Awal memastikan apakah pembuat web benar-benar telah menggunakan system keamanan pada webnya.

Apakah ahli teknologi informasi setiap Negara telah melakukan audit teknologi informasi pada website resmi?

Untuk mengetahui password yang anda Pengguna memastikan memaksimalkan dan benar-benar membuat password yang benar aman pada setiap akun yang di gunakan pada web tersebut. Proses keandalan pengumpulan bukti dalam sebuah sistem yang terkomputerisasi seringkali akan lebih kompleks daripada sebuah sistem manual. Karena auditor akan berhadapan dengan keberadaan sebuah pengendalian internal yang kompleks karena teknologi yang melekat dan sangat berbeda dengan pengendalian sistem manual.

Sebagai contoh dalam sebuah proses ‘update‘ data memerlukan seperangkat pengendalian yang memang berbeda karena kondisi alamiah yang melekatinya. Atau dalam proses pengembangan sebuah sistem, maka diperlukan pengendalian lewat berbagai ‘testing program’ yang mungkin tidak ditemui dalam sistem manual. Untuk itu auditor harus mampu memahami pengendaliannya untuk dapat memperoleh keandalan sebuah bukti yang kompeten.

Namun malangnya, memahami pengendalian dalam sebuah sistem yang berbasis teknologi sangatlah tidak mudah. Perangkat keras maupun lunak terus berkembang secara cepat seiring perkembangan teknologi. Sehingga selalu ada kesenjangan waktu antara teknologi yang dipelajari oleh auditor dengan perkembangan teknologi yang cepat.

Sebagai contoh, dengan meningkatnya penggunaan transmisi komunikasi data, maka auditor paling tidak juga harus memahami prinsip-prinsip kriptografi (penyandian) dalam sebuah jaringan yang terintegrasi.

Sumber :

http://tik386kelompokep.blogspot.com/2012/10/kasus-3.html

B. Perbedaan Audit "around the computer" dengan "through the computer"

Pengertian Audit

Suatu proses sistematik untuk memperoleh dan mengevaluasi bukti secara tertulis ataupun lisan dengan menggunakan pembuktian yang secara objektif mengenai kumpulan pertanyaan-pertanyaan

Audit around the computer

Hanya memeriksa dari sisi user saja dan pada masukan dan keluaranya tanpa memeriksa lebih terhadap program atau sistemnya.Audit around the computer dilakukan pada saat:

1.Dokumen sumber tersedia dalam bentuk kertas (bahasa non-mesin), artinya masih kasat mata dan dilihat secara visual

2. Dokumen-dokumen disimpan dalam file dengan cara yang mudah ditemukan.

3. Keluaran dapat diperoleh dari daftar yang terinci dan auditor mudah menelusuri setiap transaksi

dari dokumen sumber kepada keluaran dan sebaliknya.

Suatu proses sistematik untuk memperoleh dan mengevaluasi bukti secara tertulis ataupun lisan dengan menggunakan pembuktian yang secara objektif mengenai kumpulan pertanyaan-pertanyaan

Audit around the computer

Hanya memeriksa dari sisi user saja dan pada masukan dan keluaranya tanpa memeriksa lebih terhadap program atau sistemnya.Audit around the computer dilakukan pada saat:

1.Dokumen sumber tersedia dalam bentuk kertas (bahasa non-mesin), artinya masih kasat mata dan dilihat secara visual

2. Dokumen-dokumen disimpan dalam file dengan cara yang mudah ditemukan.

3. Keluaran dapat diperoleh dari daftar yang terinci dan auditor mudah menelusuri setiap transaksi

dari dokumen sumber kepada keluaran dan sebaliknya.

Audit Through the Computer

Dimana auditor selain memeriksa data masukan dan keluaran, juga melakukan uji coba proses program dan sistemnya atau yang disebut dengan white box, sehinga auditor merasakan sendiri langkah demi langkah pelaksanaan sistem serta mengetahui sistem bagaimana sistem dijalankan pada proses tertentu

Perbedaan

Audit Around the Computer dan Audit Through the Computer

AUDIT AROUND THE COMPUTER

1.

Sistem harus sederhana

dan berorientasi pada sistem batch. Pada

umumnya sistem batch komputer merupakan

suatu pengembangan langsung dari

sistem manual.

2. Melihat keefektifan biaya. Seringkali keefektifan

biaya dalam Audit Around

The Computer pada saat

aplikasi yang digunakan

untuk keseragaman kemasan dalam program software.

3. Auditor

harus besikap userfriendly. Biasanya pendekatan sederhana yang berhubungan

dengan audit dan dapat dipraktekkan oleh

auditor yang mempunyai pengetahuan

teknik tentang komputer.

AUDIT THROUGH THE COMPUTER

1. Volume

input dan output. Input dari proses sistem aplikasi dalam volume besar dan

output yang dihasilkan dalam volume yang sangat besar dan luas. Pengecekan

langsung dari sistem input dan output yang sulit dikerjakan.

2.

Pertimbangan efisiensi. Karena adanya pertimbangan keuntungan biaya,

jarak yang banyak dalam uji coba penampakan audit adalah biasa dalam suatu

sistem.

Sumber :

syatantra.staff.gunadarma.ac.id

A. IT Audit Trail , Real Time Audit dan IT Forensik

IT Audit Trail

Audit trail sebagai "yang

menunjukkan catatan yang telah mengakses sistem operasi komputer dan apa yang

dia telah dilakukan selama periode waktu tertentu”.

Cara kerja Audit Trail

Audit Trail yang disimpan dalam

suatu table

1. Dengan menyisipkan perintah

penambahan record ditiap query Insert, Update dan Delete

2. Dengan memanfaatkan fitur

trigger pada DBMS. Trigger adalah kumpulan SQL statement,

yang secara otomatis menyimpan

log pada event INSERT, UPDATE, ataupun DELETE pada

sebuah tabel.

Fasilitas Audit

Trail

Fasilitas Audit Trail diaktifkan,

maka setiap transaksi yang dimasukan ke Accurate, jurnalnya

akan dicatat di dalam sebuah

tabel, termasuk oleh siapa, dan kapan. Apabila ada sebuah transaksi

yang di-edit, maka jurnal lamanya

akan disimpan, begitu pula dengan jurnal barunya.

Hasil Audit

Trail

Record Audit Trail disimpan dalam

bentuk, yaitu :

1. Binary File – Ukuran tidak

besar dan tidak bisa dibaca begitu saja

2. Text File – Ukuran besar dan

bisa dibaca langsung

3. Tabel.

Real Time Audit

Real Time Audit atau RTA adalah suatu sistem untuk

mengawasi kegiatan teknis dan keuangan sehingga dapat memberikan penilaian yang

transparan status saat ini dari semua kegiatan, di mana pun mereka berada.

Ini mengkombinasikan prosedur sederhana dan logis

untuk merencanakan dan melakukan dana untuk kegiatan dan "siklus

proyek" pendekatan untuk memantau kegiatan yang sedang berlangsung dan

penilaian termasuk cara mencegah pengeluaran yang tidak sesuai

RTA

menyediakan teknik ideal untuk memungkinkan mereka yang bertanggung jawab untuk

dana, seperti bantuan donor, investor dan sponsor kegiatan untuk dapat

"terlihat di atas bahu" dari manajer kegiatan didanai sehingga untuk

memantau kemajuan.

Sejauh kegiatan manajer prihatin RTA meningkatkan

kinerja karena sistem ini tidak mengganggu dan donor atau investor dapat

memperoleh informasi yang mereka butuhkan tanpa menuntut waktu manajer.

Pada bagian dari pemodal RTA adalah metode biaya

yang sangat nyaman dan rendah untuk memantau kemajuan dan menerima laporan

rinci reguler tanpa menimbulkan beban administrasi yang berlebihan baik untuk

staf mereka sendiri atau manajemen atau bagian dari aktivitas manajer

IT Forensik

IT Forensik atau Komputer forensik adalah suatu

rangkaian metodologi yang terdiri dari teknik dan prosedur untuk mengumpulkan

bukti-bukti berbasis entitas maupun piranti digital agar dapat dipergunakan

secara sah sebagai alat bukti di pengadilan

IT Forensik atau Komputer forensik banyak

ditempatkan dalam berbagai keperluan, bukan hanya untuk menangani beberapa

kasus kriminal yangmelibatkan hukum,seperti rekonstruksi perkara insiden

keamanan komputer, upaya pemulihan kerusakan sistem,pemecahanmasalah yang

melibatkan hardware ataupun software, dan dalam memahami sistem atau pun

berbagai perangkat digital agar mudah dimengerti

Untuk negara yang sudah maju dalam IT-nya,

pemerintahan setempat atau Profesional swasta bahkan telah membentuk polisi

khusus penindak kejahatan yang spesifik menangani permasalahan-permasalahan

ini. Cyber Police adalah polisi cyber yang diberikan tugas untuk menindak pelaku-pelaku

kriminalitas di dunia cyber, yang tentu saja agak sedikit berbeda dengan polisi

‘konvensional’, para petugas ini memiliki kemampuan dan perangkat khusus dalam

bidang komputerisasi.

Sumber :

http://iqbalhabibie.staff.gunadarma.ac.id/Downloads/files/30322/4.IT+forensics.pdf.

Jenis jenis threads(ancaman) melalui IT, dan Kasus Computer Crime/Cyber Crime

Pengertian Cybercrime

Cybercrime adalah tidak criminal yang dilakukan

dengan menggunakan teknologi computer sebagai alat kejahatan utama. Cybercrime

merupakan kejahatan yang memanfaatkan perkembangan teknologi komputer khususnya

internet. Cybercrime didefinisikan sebagai perbuatan melanggar hukum yang

memanfaatkan teknologi komputer yang berbasasis pada kecanggihan perkembangan

teknologi internet.

Jenis Cybercrime

Berdasarkan jenis aktifitas yang dilakukannya,

cybercrime dapat digolongkan menjadi beberapa jenis sebagai berikut:

1.Unauthorized Access

Merupakan kejahatan yang terjadi ketika seseorang

memasuki atau menyusup ke dalam suatu sistem jaringan komputer secara tidak

sah, tanpa izin, atau tanpa sepengetahuan dari pemilik sistem jaringan komputer

yang dimasukinya. Probing dan port merupakan contoh kejahatan ini.

2.Illegal Contents

Merupakan kejahatn yang dilakukan dengan memasukkan

data atau informasi ke internet tentang suatu hal yang tidak benar, tidak etis,

dan dapat dianggap melanggar hukum atau menggangu ketertiban umum, contohnya

adalah penyebaran pornografi.

3.Penyebaran virus secara sengaja

Penyebaran virus pada umumnya dilakukan dengan

menggunakan email. Sering kali orang yang sistem emailnya terkena virus tidak

menyadari hal ini. Virus ini kemudian dikirimkan ke tempat lain melalui

emailnya.

4.Data Forgery

Kejahatan jenis ini dilakukan dengan tujuan

memalsukan data pada dokumen-dokumen penting yang ada di internet.

Dokumen-dokumen ini biasanya dimiliki oleh institusi atau lembaga yang memiliki

situs berbasis web database.

5.Cyber Espionage, Sabotage, and Extortion

Cyber Espionage merupakan kejahatan yang

memanfaatkan jaringan internet untuk melakukan kegiatan mata-mata terhadap

pihak lain, dengan memasuki sistem jaringan komputer pihak sasaran. Sabotage

and Extortion merupakan jenis kejahatan yang dilakukan dengan membuat gangguan,

perusakan atau penghancuran terhadap suatu data, program komputer atau sistem

jaringan komputer yang terhubung dengan internet.

6.Cyberstalking

Kejahatan jenis ini dilakukan untuk mengganggu atau

melecehkan seseorang dengan memanfaatkan komputer, misalnya menggunakan e-mail

dan dilakukan berulang-ulang. Kejahatan tersebut menyerupai teror yang

ditujukan kepada seseorang dengan memanfaatkan media internet. Hal itu bisa

terjadi karena kemudahan dalam membuat email dengan alamat tertentu tanpa harus

menyertakan identitas diri yang sebenarnya.

7.Carding

Carding merupakan kejahatan yang dilakukan untuk

mencuri nomor kartu kredit milik orang lain dan digunakan dalam transaksi

perdagangan di internet.

8.Hacking dan Cracker

Istilah hacker biasanya mengacu pada seseorang yang

punya minat besar untuk mempelajari sistem komputer secara detail dan bagaimana

meningkatkan kapabilitasnya. Adapun mereka yang sering melakukan aksi-aksi

perusakan di internet lazimnya disebut cracker. Boleh dibilang cracker ini

sebenarnya adalah hacker yang yang memanfaatkan kemampuannya untuk hal-hal yang

negatif. Aktivitas cracking di internet memiliki lingkup yang sangat luas,

mulai dari pembajakan account milik orang lain, pembajakan situs web, probing,

menyebarkan virus, hingga pelumpuhan target sasaran. Tindakan yang terakhir

disebut sebagai DoS (Denial Of Service). Dos attack merupakan serangan yang

bertujuan melumpuhkan target (hang, crash) sehingga tidak dapat memberikan

layanan.

9.Cybersquatting and Typosquatting

Cybersquatting merupakan kejahatan yang dilakukan

dengan mendaftarkan domain nama perusahaan orang lain dan kemudian berusaha

menjualnya kepada perusahaan tersebut dengan harga yang lebih mahal. Adapun

typosquatting adalah kejahatan dengan membuat domain plesetan yaitu domain yang

mirip dengan nama domain orang lain. Nama tersebut merupakan nama domain

saingan perusahaan.

10.Hijacking

Hijacking merupakan kejahatan melakukan pembajakan

hasil karya orang lain. Yang paling sering terjadi adalah Software Piracy

(pembajakan perangkat lunak).

11.Cyber Terorism

Suatu tindakan cybercrime termasuk cyber terorism

jika mengancam pemerintah atau warganegara, termasuk cracking ke situs

pemerintah atau militer.

Kasus Computer Crime / Cyber Crime

Carding

Carding adalah berbelanja

menggunakan nomor dan identitas kartu kredit orang lain, yang diperoleh secara

ilegal, biasanya dengan mencuri data di internet. Sebutan pelakunya adalah

Carder. Sebutan lain untuk kejahatan jenis ini adalah cyberfroud alias penipuan

di dunia maya. Menurut riset Clear Commerce Inc, perusahaan teknologi informasi

yang berbasis di Texas – AS , Indonesia memiliki carder terbanyak kedua di

dunia setelah Ukrania. Sebanyak 20 persen transaksi melalui internet dari Indonesia

adalah hasil carding. Akibatnya, banyak situs belanja online yang memblokir IP

atau internet protocol (alamat komputer internet) asal Indonesia. Kalau kita

belanja online, formulir pembelian online shop tidak mencantumkan nama negara

Indonesia. Artinya konsumen Indonesia tidak diperbolehkan belanja di situs itu.

Menurut pengamatan ICT Watch, lembaga yang mengamati dunia internet di Indonesia, para carder kini beroperasi semakin jauh, dengan melakukan penipuan melalui ruang-ruang chatting di mIRC. Caranya para carder menawarkan barang-barang seolah-olah hasil carding-nya dengan harga murah di channel. Misalnya, laptop dijual seharga Rp 1.000.000. Setelah ada yang berminat, carder meminta pembeli mengirim uang ke rekeningnya. Uang didapat, tapi barang tak pernah dikirimkan.

Menurut pengamatan ICT Watch, lembaga yang mengamati dunia internet di Indonesia, para carder kini beroperasi semakin jauh, dengan melakukan penipuan melalui ruang-ruang chatting di mIRC. Caranya para carder menawarkan barang-barang seolah-olah hasil carding-nya dengan harga murah di channel. Misalnya, laptop dijual seharga Rp 1.000.000. Setelah ada yang berminat, carder meminta pembeli mengirim uang ke rekeningnya. Uang didapat, tapi barang tak pernah dikirimkan.

Sumber :

https://riesdis.wordpress.com/2013/04/21/jenis-jenis-ancaman-threads-melalui-ti-dan-cyber-crime-beserta-contoh-kasusnya/

http://www.slideshare.net/adeoktav/makalah-etika-profesi-teknologi-informasi

Pengertian Profesionalisme , Ciri ciri Profesionalisme dan Kode Etik nya

Profesionalisme

Biasanya dipahami sebagai suatu kualitas yang wajib

dipunyai oleh setiap eksekutif yang baik.

Ciri‐ciri profesionalisme:

1. Punya ketrampilan yang tinggi dalam suatu bidang

serta kemahiran dalam menggunakan peralatan tertentu yang diperlukan dalam pelaksanaan

tugas yang bersangkutan dengan bidang tadi

2. Punya ilmu dan pengalaman serta kecerdasan dalam menganalisis

suatu masalah dan peka di dalam membaca situasi cepat dan tepat serta cermat

dalam mengambil keputusan terbaik atas dasar kepekaan

3. Punya sikap berorientasi ke depan sehingga punya kemampuan

mengantisipasi perkembangan lingkungan yang terbentang di hadapannya

4. Punya sikap mandiri berdasarkan keyakinan akan kemampuan

pribadi serta terbuka menyimak dan menghargai pendapat orang lain, namun cermat

dalam memilih yang terbaik bagi diri dan perkembangan pribadinya

Kode Etik Profesional

Kode etik profesi adalah pedoman sikap, tingkah laku

dan perbuatan dalam melaksanakan tugas dan dalam kehidupan sehari-hari. Kode

etik profesi sebetulnya tidak merupakan hal yang baru. Sudah lama diusahakan

untuk mengatur tingkah laku moral suatu kelompok khusus dalam masyarakat

melalui ketentuan-ketentuan tertulis yang diharapkan akan dipegang teguh oleh seluruh

kelompok itu.

Prinsip‐prinsip

umum yang dirumuskan dalam suatu profesi akan berbeda satu dengan yang lainnya.

Hal ini disebabkan perbedaan adat, kebiasaan, kebudayaan, dan peranan tenaga ahli

profesi yang didefinisikan dalam suatu negar tidak sama. Adapun yang menjadi

tujuan pokok dari rumusan etika yang dituangkan dalam kode etik (Code of

conduct) profesi adalah:

1. Standar‐standar

etika menjelaskan dan menetapkan tanggung jawab terhadap klien, institusi, dan

masyarakat pada umumnya

2. Standar‐standar

etika membantu tenaga ahli profesi dalam menentukan apa yang harus mereka

perbuat kalau mereka menghadapi dilema‐dilema

etika dalam pekerjaan

3. Standar‐standar

etika membiarkan profesi menjaga reputasi atau nama dan fungsi‐fungsi profesi dalam masyarakat

melawan kelakuan‐kelakuan

yang jahat dari anggota‐anggota

tertentu

4. Standar‐standar

etika mencerminkan / membayangkan pengharapan moral‐moral dari komunitas,

dengan demikian standar‐standar

etika menjamin bahwa para anggota profesi akan menaati kitab UU etika (kode

etik) profesi dalam pelayanannya

5. Standar‐standar

etika merupakan dasar untuk menjaga kelakuan dan integritas atau kejujuran dari

tenaga ahli profesi

6. Perlu diketahui bahwa kode etik profesi adalah

tidak sama dengan hukum (atau undang‐undang).

Seorang ahli profesi yang melanggar kode etik profesi akan menerima sangsi atau

denda dari induk organisasi profesinya

Sumber :

materi kuliah Etika & Profesi Teknik Informatika oleh Dr. Budi Hermana.

Sumber :

materi kuliah Etika & Profesi Teknik Informatika oleh Dr. Budi Hermana.

Pengertian Etika , Ciri Khas Profesi , Tata Laku dan Etika Berprofesi dibidang IT

Pengertian Etika

Pengertian Etika (Etimologi), berasal dari bahasa

Yunani adalah “Ethos”, yang berarti watak kesusilaan atau adat kebiasaan

(custom). Etika biasanya berkaitan erat dengan perkataan moral yang merupakan

istilah dari bahasa Latin, yaitu “Mos” dan dalam bentuk jamaknya “Mores”, yang

berarti juga adat kebiasaan atau cara hidup seseorang dengan melakukan

perbuatan yang baik (kesusilaan), dan menghindari hal-hal tindakan yang buruk

Etika dapat juga diartikan sebagai Ilmu yang

membahas perbuatan baik dan perbuatan buruk manusia sejauh yang dapat dipahami

oleh pikiran manusia

Ciri Khas Profesi

Menurut Artikel dalam International Encyclopedia of education,

ada 10 ciri khas suatu profesi, yaitu:

1. Suatu bidang pekerjaan yang terorganisir dari

jenis intelektual yang terus berkembang dan diperluas

2. Suatu teknik intelektual

3. Penerapan praktis dari teknik intelektual pada

urusan praktis

4. Suatu periode panjang untuk pelatihan dan

sertifikasi

5. Beberapa standar dan pernyataan tentang etika

yang dapat diselenggarakan

6. Kemampuan untuk kepemimpinan pada profesi sendiri

7. Asosiasi dari anggota profesi yang menjadi suatu kelompok

yang erat dengan kualitas komunikasi yang tinggi antar anggotanya

8. Pengakuan sebagai profesi

9. Perhatian yang profesional terhadap penggunaan

yang bertanggung jawab dari pekerjaan profesi

10. Hubungan yang erat dengan profesi lain

Tata Laku

Tata laku menurut KBBI :

Kebiasaan yg dianggap sbg cara berperilaku yg

diterima sbg kaidah-kaidah pengatur.

Etika Berprofesi di Bidang IT

Teknologi,

Informasi dan Komunikasi bisa menjadi pilar-pilar pembangunan nasional yang

bisa mengadaptasi di setiap permasalahan bangsa sebagai contoh menyerap tenaga

kerja baru, mencerdaskan kehidupan bangsa dan sebagai alat pemersatu bangsa.

Profesi IT juga bisa dianggap sebagai 2 mata pisau,

bagaimana yang tajam bisa menjadikan IT lebih berguna untuk kemaslahatan umat

dan mata lainya bisa menjadikan IT ini menjadi bencana sosial, bencana ekonomi

maupun krisis kebudayaan yang saat ini sering terjadi yaitu Pembuatan website

porno, seorang hacker melakukan pengacakan rekening sebuah bank dan melakukan

kebohongan dengan content-content tertentu, dan lain-lain.

Seorang profesional tidak dapat membuat program

semaunya, ada beberapa hal yang harus ia perhatikan seperti untuk apa program

tersebut nantinya digunakan oleh kliennya atau user dapat menjamin keamanan

(security) sistem kerja program aplikasi tersebut dari pihak-pihak yang dapat

mengacaukan sistem kerjanya (misalnya: hacker, cracker, dll).

Kode Etik Pengguna Internet

Adapun kode etik yang diharapkan bagi para pengguna

internet adalah:

1.

Menghindari dan tidak mempublikasi informasi yang secara langsung

berkaitan dengan masalah pornografi dan nudisme dalam segala bentuk.

2.

Menghindari dan tidak mempublikasi informasi yang memiliki tendensi

menyinggung secara langsung dan negatif masalah suku, agama dan ras (SARA),

termasuk didalamnya usaha penghinaan, pelecehan, pendiskreditan, penyiksaan

serta segala bentuk pelanggaran hak atas perseorangan, kelompok/ lembaga/

institusi lain.

3.

Menghindari dan tidak mempublikasikan informasi yang berisi instruksi

untuk melakukan perbuatan melawan hukum (illegal) positif di Indonesia dan

ketentuan internasional umumnya.

4. Tidak

menampilkan segala bentuk eksploitasi terhadap anak-anak dibawah umur.

5. Tidak mempergunakan, mempublikasikan dan atau

saling bertukar materi dan informasi yang memiliki korelasi terhadap kegiatan

pirating, hacking dan cracking.

6. Bila

mempergunakan script, program, tulisan, gambar / foto, animasi, suara atau

bentuk materi dan informasi lainnya yang bukan hasil karya sendiri harus

mencantumkan identitas sumber dan pemilik hak cipta bila ada dan bersedia untuk

melakukan pencabutan bila ada yang mengajukan keberatan serta bertanggung jawab

atas segala konsekuensi yang mungkin timbul karenanya.

7. Tidak berusaha atau melakukan serangan teknis

terhadap produk, sumberdaya (resource) dan peralatan yang dimiliki pihak lain.

8.

Menghormati etika dan segala macam peraturan yang berlaku dimasyarakat

internet umumnya dan bertanggungjawab sepenuhnya terhadap segala muatan/ isi

situsnya.

9. Untuk

kasus pelanggaran yang dilakukan oleh pengelola, anggota dapat melakukan

teguran secara langsung.

Etika Programmer

Adapun kode etik yang diharapkan bagi para

programmer adalah:

1.

Seorang programmer tidak boleh membuat atau mendistribusikan Malware.

2.

Seorang programmer tidak boleh menulis kode yang sulit diikuti dengan sengaja.

3. Seorang

programmer tidak boleh menulis dokumentasi yang dengan sengaja untuk

membingungkan atau tidak akurat.

4. Seorang

programmer tidak boleh menggunakan ulang kode dengan hak cipta kecuali telah

membeli atau meminta ijin.

5. Tidak

boleh mencari keuntungan tambahan dari proyek yang didanai oleh pihak kedua

tanpa ijin.

6. Tidak

boleh mencuri software khususnya development tools.

7. Tidak

boleh menerima dana tambahan dari berbagai pihak eksternal dalam suatu proyek

secara bersamaan kecuali mendapat ijin.

8. Tidak

boleh menulis kode yang dengan sengaja menjatuhkan kode programmer lain untuk

mengambil keunutungan dalam menaikkan status.

9. Tidak boleh membeberkan data-data penting karyawan dalam perusahaan.

10. Tidak

boleh memberitahu masalah keuangan pada pekerja

11. Tidak

pernah mengambil keuntungan dari pekerjaan orang lain.

12. Tidak

boleh mempermalukan profesinya.

13. Tidak

boleh secara asal-asalan menyangkal adanya bug dalam aplikasi.

14. Tidak boleh mengenalkan bug yang ada di dalam

software yang nantinya programmer akan mendapatkan keuntungan dalam membetulkan

bug.

15. Terus

mengikuti pada perkembangan ilmu komputer.

Tanggung Jawab Profesi TI

Sebagai tanggung jawab moral, perlu diciptakan ruang

bagi komunitas yang akan saling menghormati di dalamnya, Misalnya IPKIN (Ikatan

Profesi Komputer & Informatika) semenjak tahun 1974.

Sumber :

http://etikaprofesiit1.blogspot.com/

mkusuma.staff.gunadarma.ac.id.pengertian etika

http://etikaprofesiit1.blogspot.com/

mkusuma.staff.gunadarma.ac.id.pengertian etika

Langganan:

Komentar (Atom)